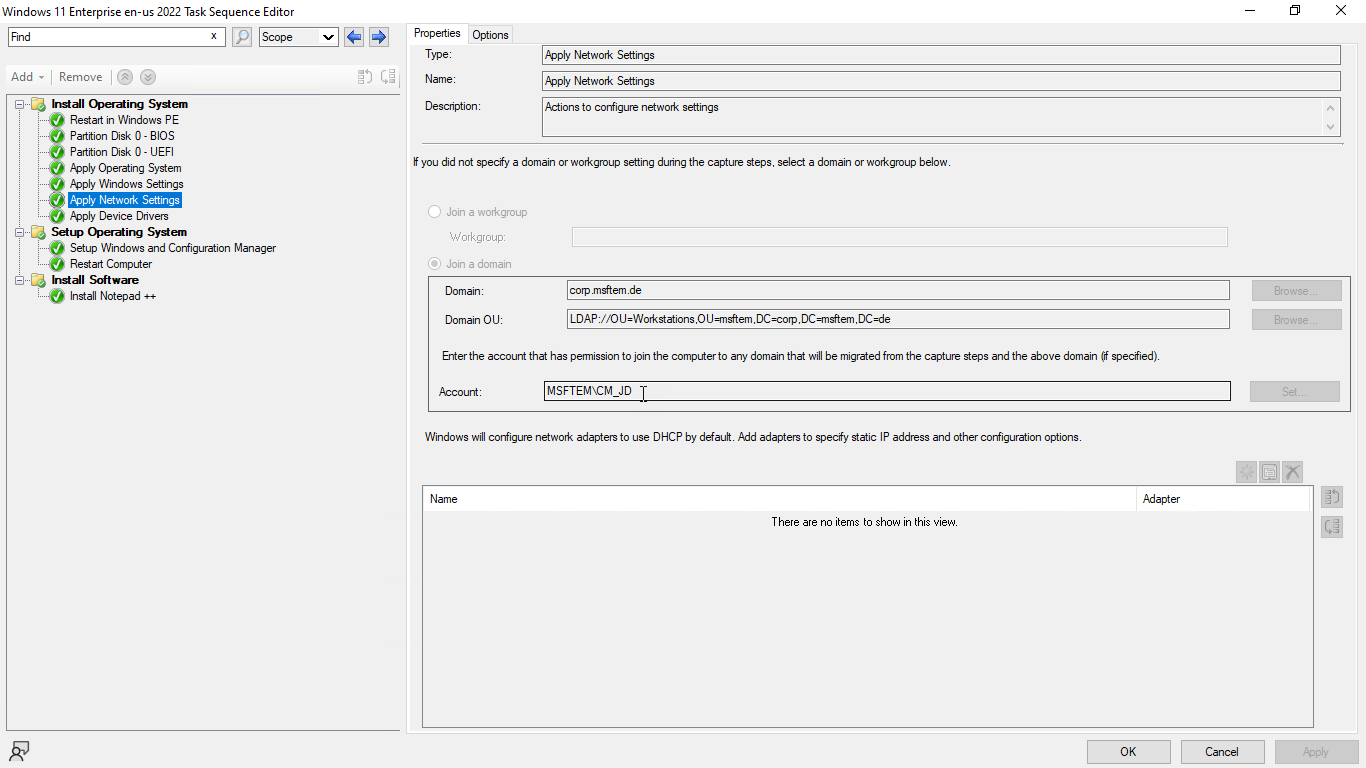

Bei der Verwendung von ConfigMgr oder MDT für die Bereitstellung von Windows, kann es während des Domänenbeitrittsprozesses in der Tasksequenz zu Fehlern kommen. In der Regel kann das Computerkonto der angegebenen OU nicht beitreten, weil für die OU(s) nicht die richtigen Berechtigungen für den Domain Join Account festgelegt wurde. Wenn es zu Fehlern kommt, wird meist der einfache Weg gewählt. Es wird ein Domain-Admin, für den Domänenbeitritt in der Tasksequenz hinterlegt. Das ist leider kein Einzelfall. Es wird zu oft dieser vermeintlich leichte Weg gewählt.

WICHTIGER HINWEIS: Es ist ein großes Sicherheitsrisiko, ein DOMAIN ADMIN-Konto für den Beitritt von Systemen zur Domäne zu verwenden, da es sich hierbei um ein domänenübergreifendes Konto handelt, das Zugriff auf alle Server und Computer in einer Domäne hat. Außerdem haben DOMAIN ADMIN-Konten normalerweise Zugriff auf viele andere Objekte innerhalb der Active Directory-Domäne. Aus diesen und weiteren Gründen sollte stattdessen immer der Ansatz des Kontos mit den geringsten Rechten verwendet werden. Wichtig ist hier auch der Punkt »Deny Log on localy«. Denn es handelt sich bei dieser Art von Konto um ein Service-Account. Dieser muss sich nicht interaktiv an einem Computer anmelden können.

Dieser Artikel zeigt dir, welche Berechtigungen du für einen Domain Join Account einrichten musst. Und zwar so, dass du mit möglichst geringen Rechten das Maximalst aus deinem DomainJoin-Account herausholen kannst. Und deinen CISO machst du damit auch noch glücklich.

Anforderungen

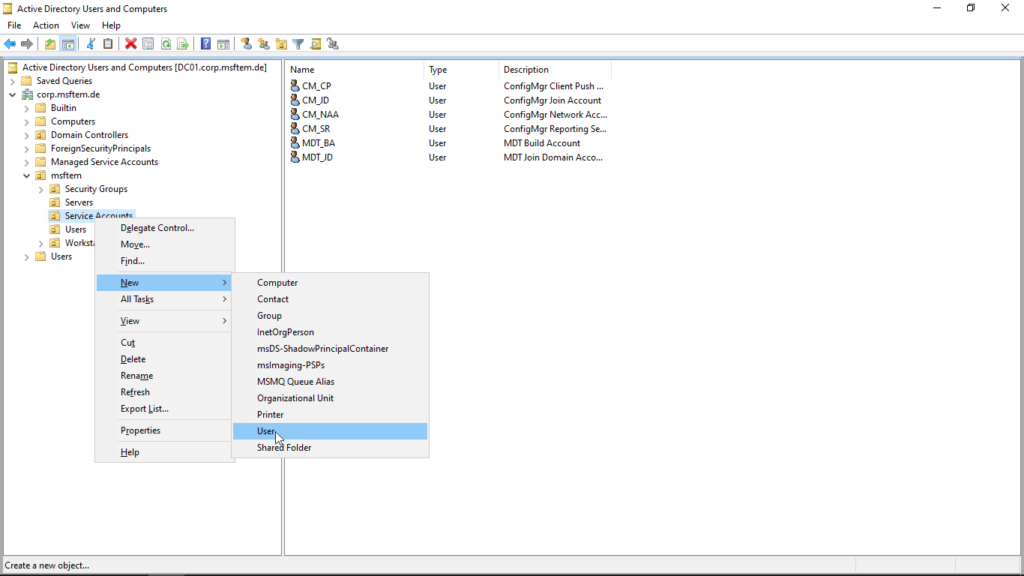

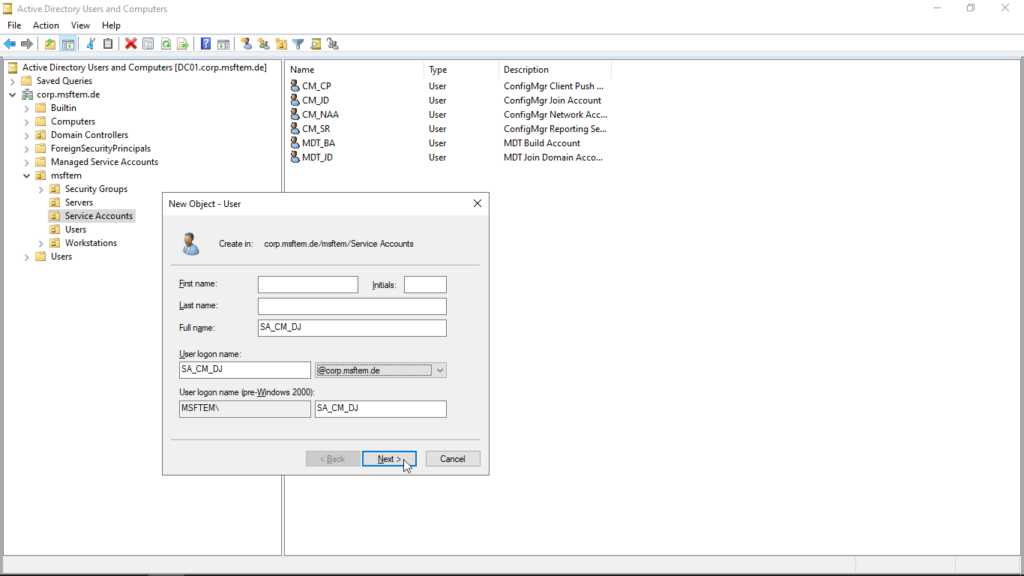

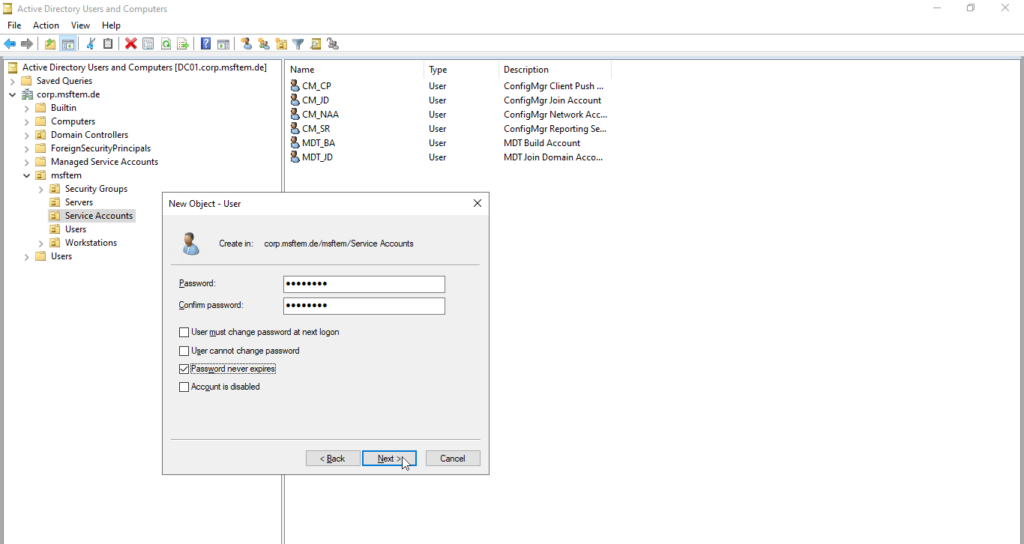

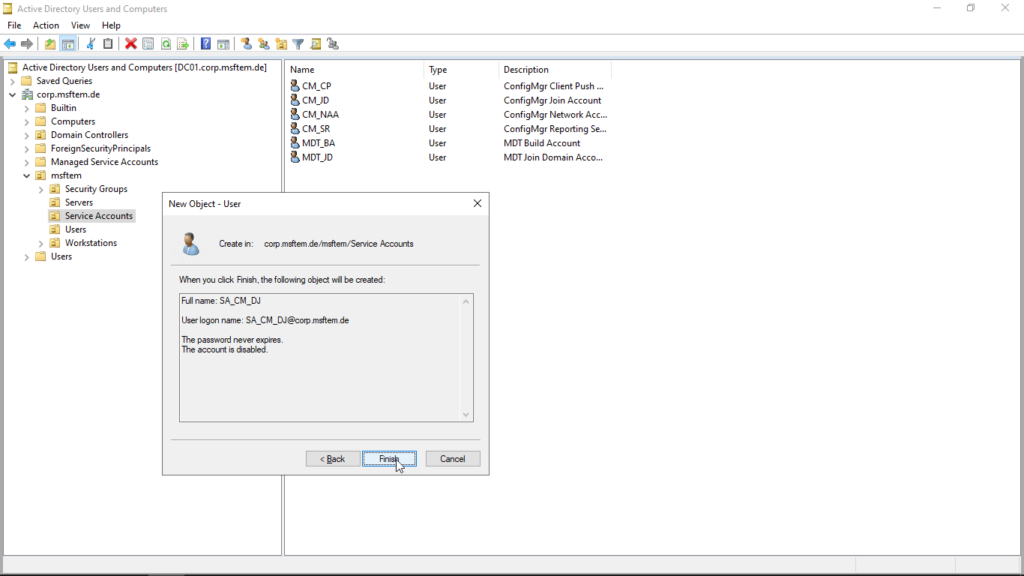

Erstelle ein neues Standard-Domänen-Benutzerkonto (neue Konten sind besser, um sicherzustellen, dass sie nur für den Zweck verwendet werden, für die diese vorgesehen sind)

Lege als Passwort ein sicheres Passwort fest, das Groß-/Kleinschreibung, Symbole usw. enthält. Am besten, du verwendest einen Passwortgenerator. Fast jeder Passwortmanager kann Passwörter nicht nur speichern, sondern auch generieren. KeePass ist unter anderem ein solcher Kandidat.

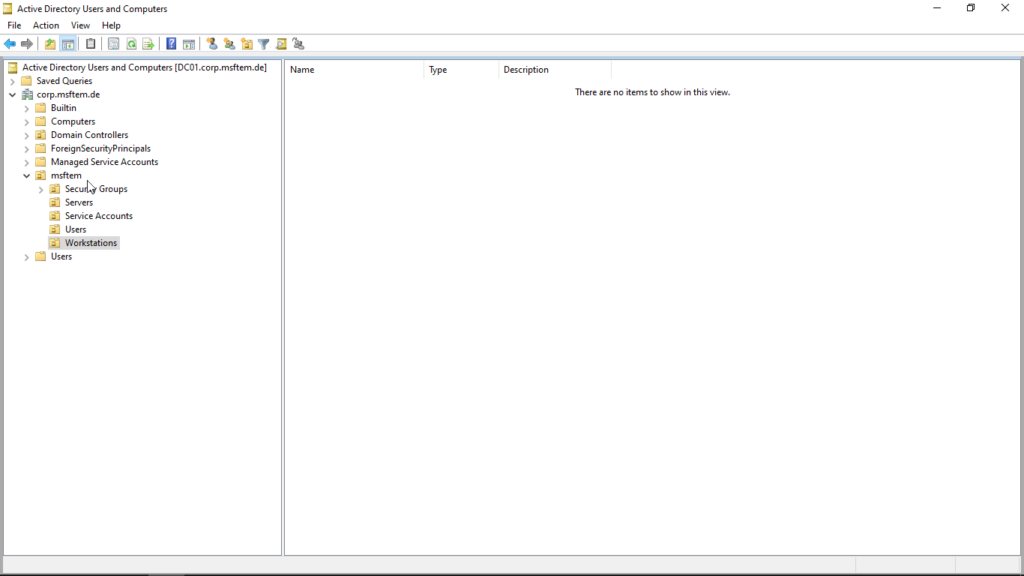

Erstelle die OU-Struktur, in der die Computerkonten automatisch aufgenommen werden sollen. Danach berechtige das neue Domain Join Konto richtig auf die entsprechende OU-Struktur.

Berechtigungen für den Service Account festlegen

Hinweis: Ich empfehle dir, die Berechtigungen für die übergeordnete OU in Abhängigkeit von der OU-Struktur des Unternehmens festzulegen. Auf diese Weise vermeidest du, dass du für jeden Standort Berechtigungen über mehrere OUs festlegen musst. In der Regel ist die Erstellung einer Root-OU der obersten Ebene namens „Workstations“ oder „Servers“ ein guter Anfang.

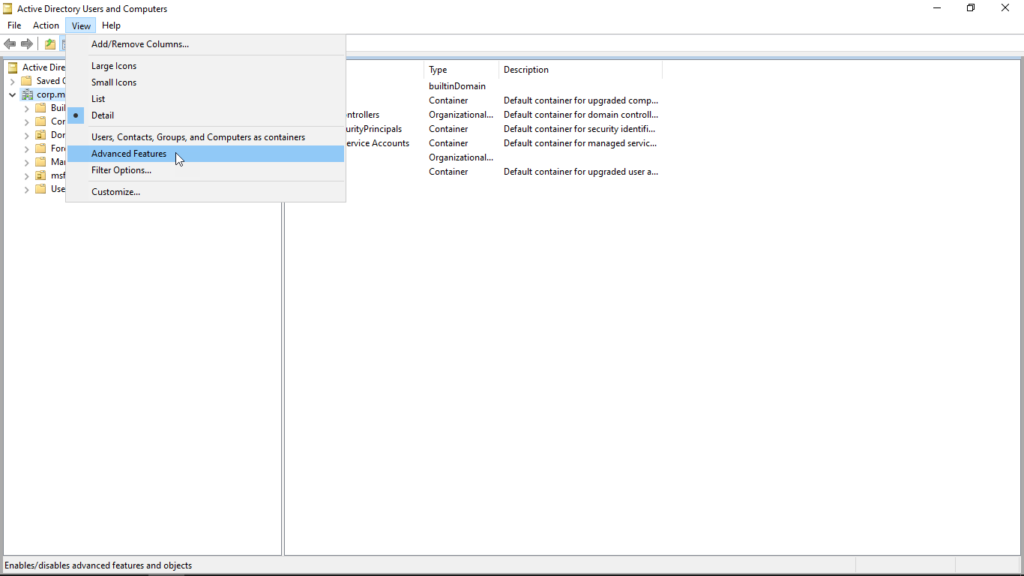

Falls noch nicht geschehen, schalte die Advanced Features in der Active Directory Users and Computers Konsole ein.

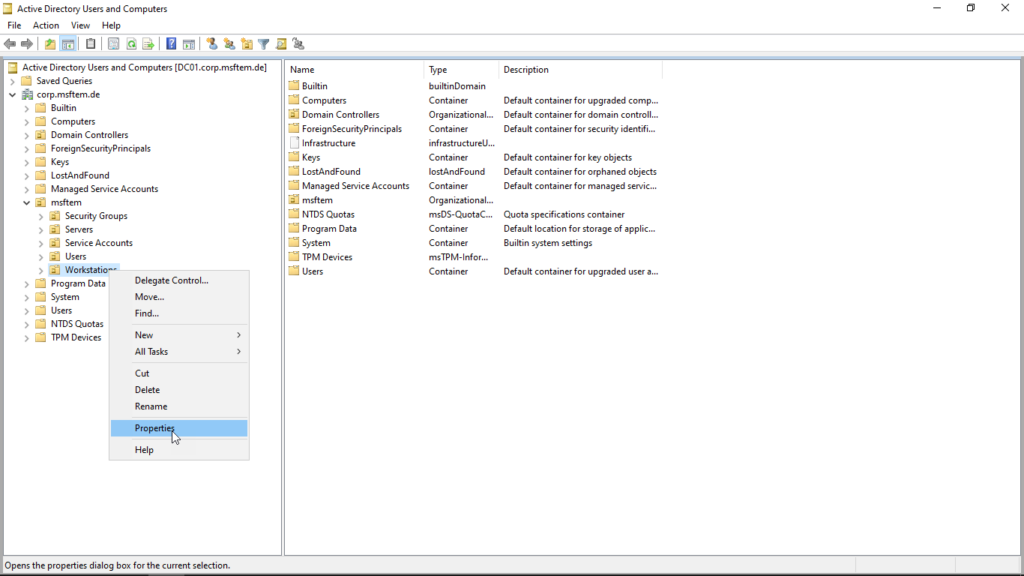

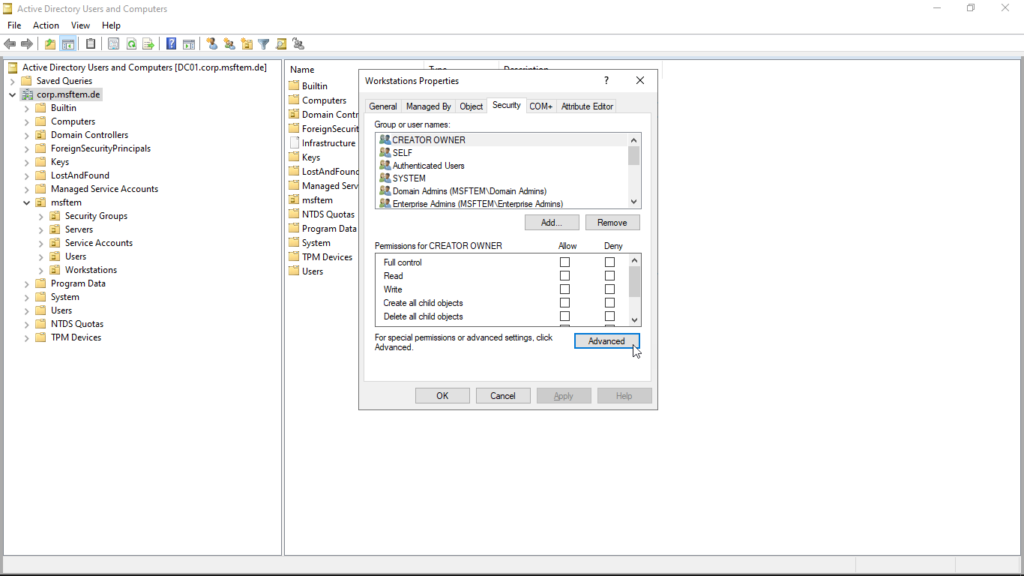

Anschließend navigiere zu der entsprechenden OU, klicke mit der rechten Maustaste auf deine Ziel-OU und wähle »Properties«.

Klicke in den OU-Properties auf die Registerkarte »Security« und unten auf die Schaltfläche »Advanced«.

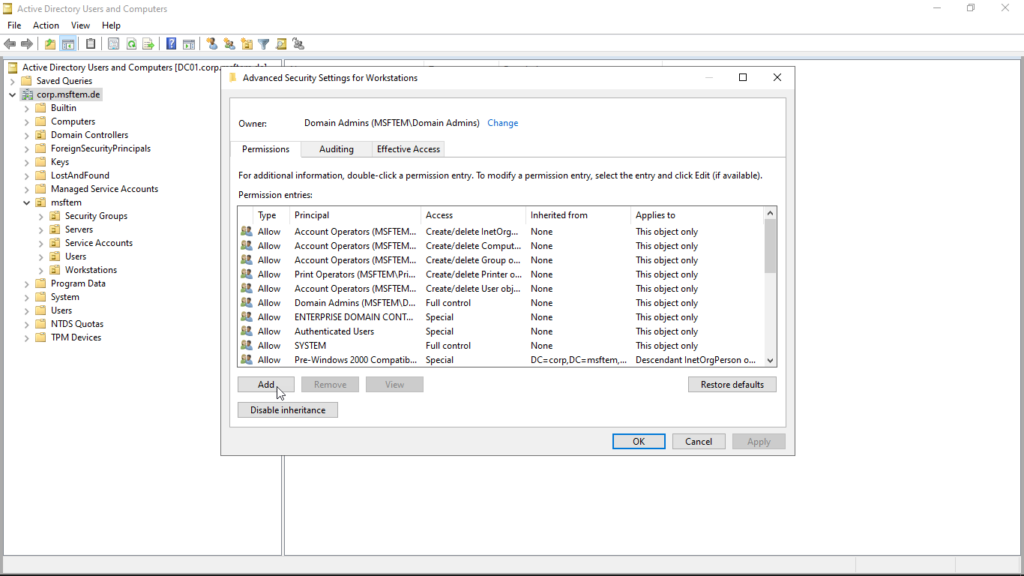

In den Advanced Security Settings klickst du unten links auf »Add«.

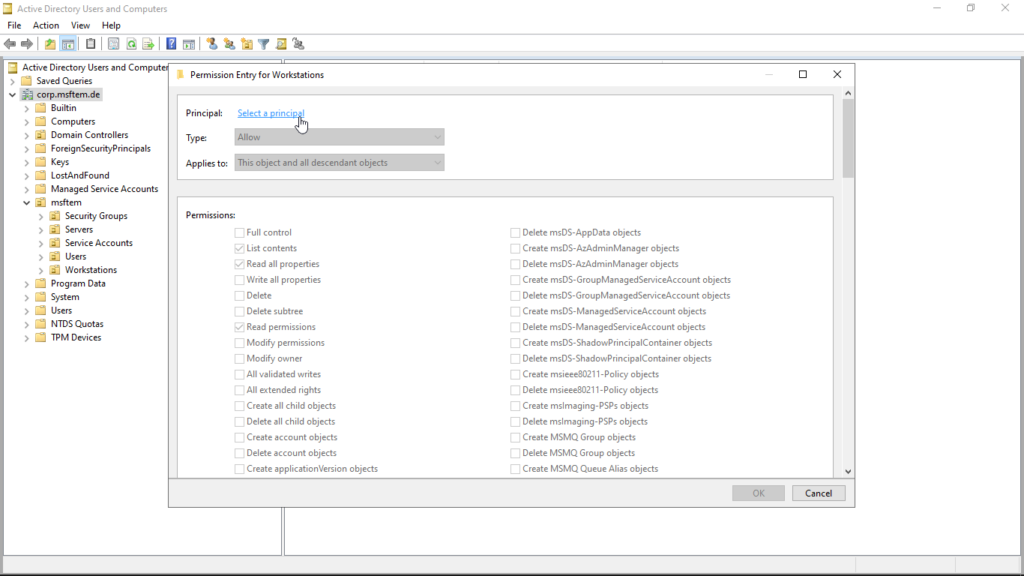

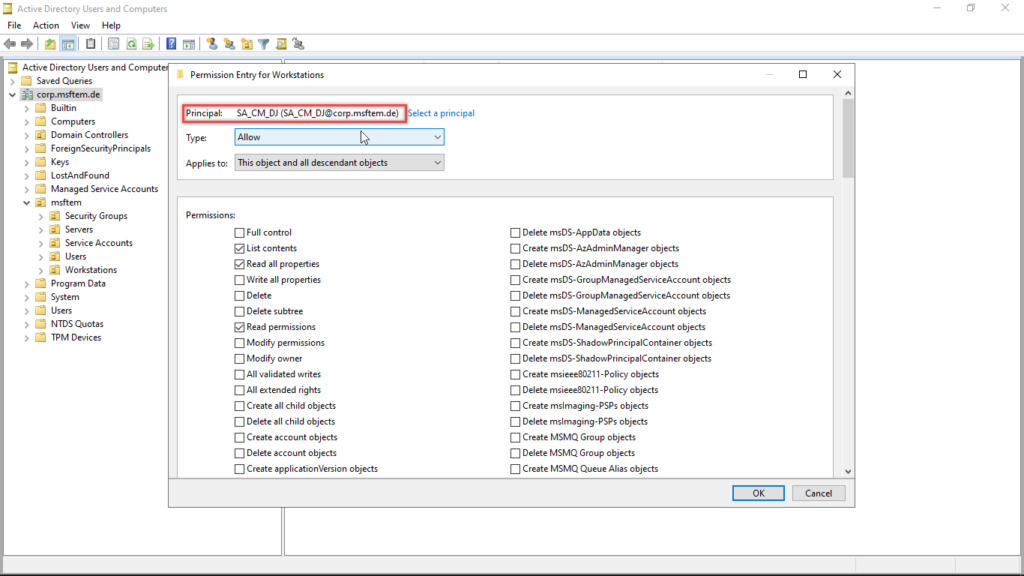

Klicke oben auf den Link »Select a principal«.

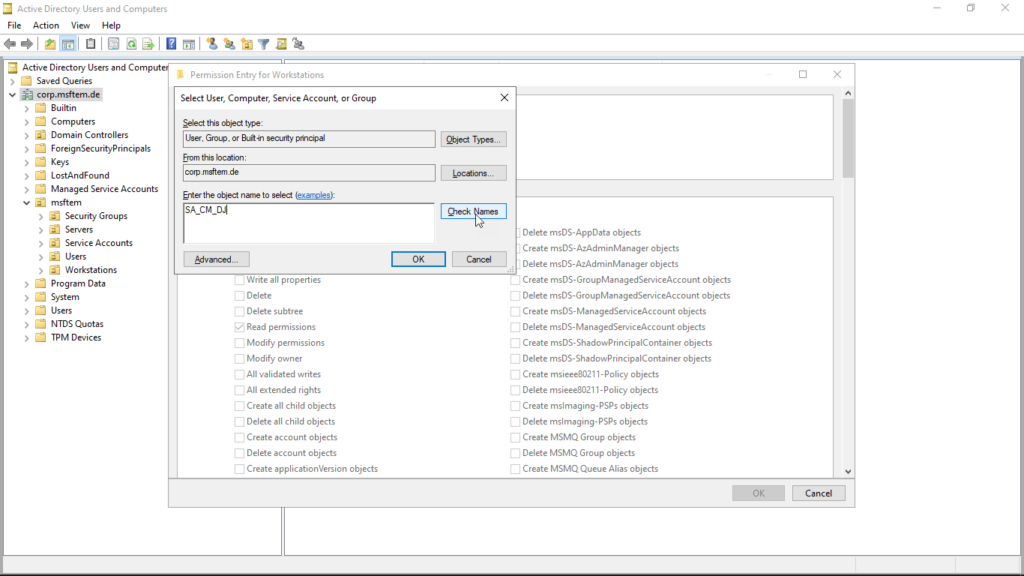

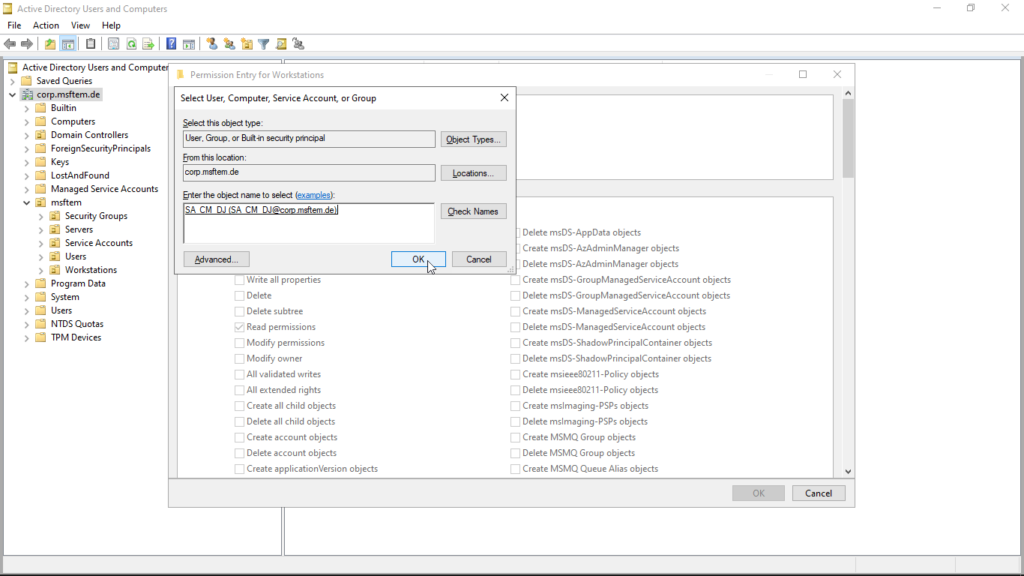

Gib den Namen des zuvor erstellten Service Accounts ein, bestätige mit »Check Names« und klicke auf »Ok«.

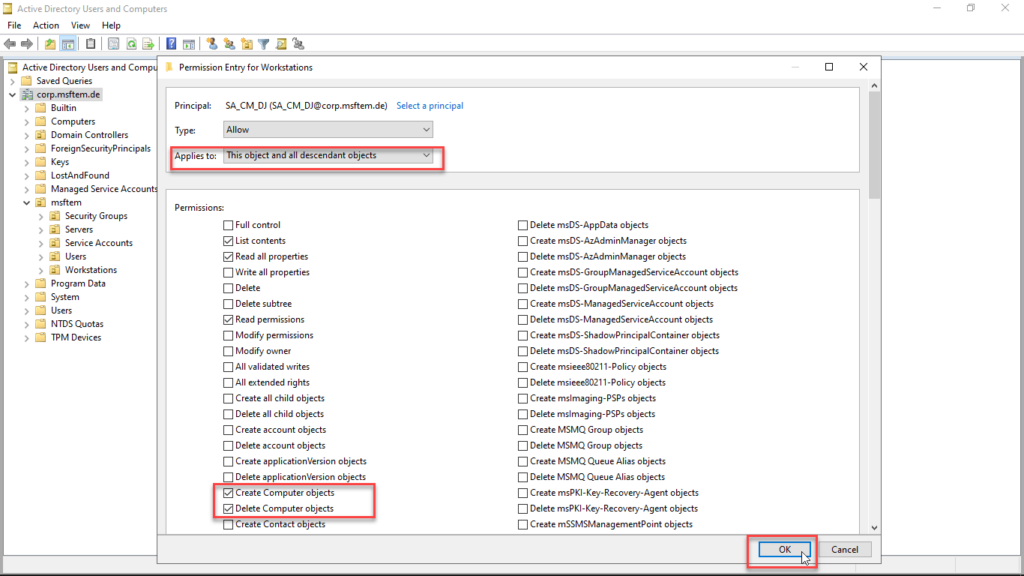

Unter »Applies to« wähle »This object and all descendant objects« und markiere die beiden Kästchen für »Create Computer Object« und »Delete Computer Object«. Zum Speichern der Änderungen »OK« anklicken.

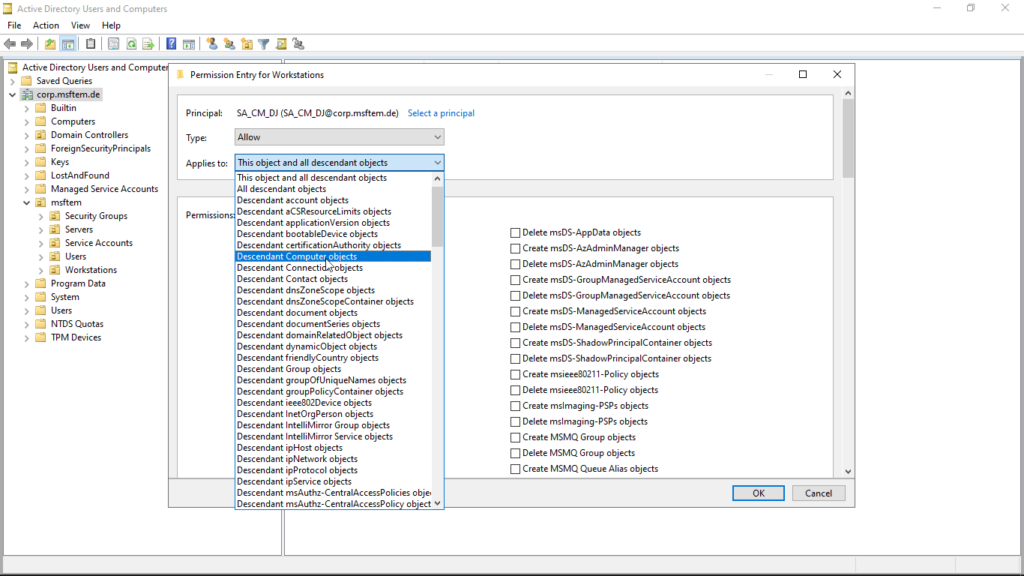

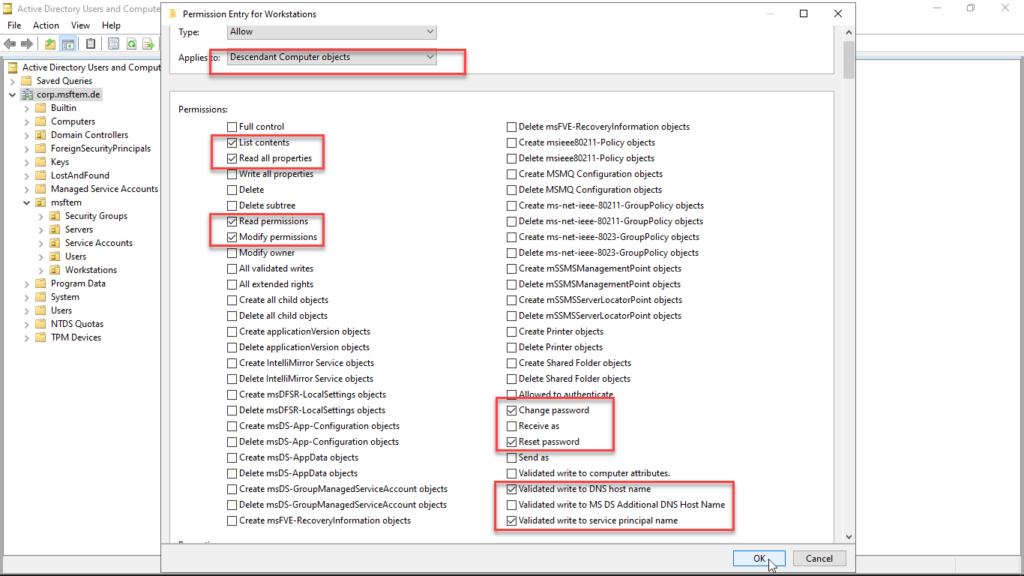

Klicke erneut auf die Schaltfläche »Add«, klicke auf »Select a principal« und gib den Service Account erneut ein, überprüfe den Namen und klicke erneut auf »OK«. Ändere »Applies to« von »This object and all descendant objects« in »Descendant Computer Objects«.

Die folgenden Berechtigungen musst du unter den »Permissions« setzen:

- Read All Properties

- Write All Properties

- Read Permissions

- Modify Permissions

- Change Password

- Reset Password

- Validate Write to DNS hostname

- Validate Write to Service Principal Name

Anschließend musst du alle offenen Dialoge mit Klick auf »OK« schließen. Wiederhole das Ganze für die OUs, in die du Computerobjekte aufnehmen möchtest. In meinem Beispiel muss ich den Vorgang für die OUs Workstations und Servers durchführen.

BONUS

Zum guten Ton in der IT-Security gehört es, die Service-Accounts in ihren Logon-Berechtigungen zu beschränken. Denn, Service Accounts sind dafür gedacht, Prozesse zu automatisieren. Sie sind nicht dafür gedacht, sich interaktiv an Computer anzumelden und administrative Tasks durchzuführen. Dafür gibt es Admin-Accounts. Wie man das interaktive Anmelden von Service Accounts beschränkt, zeige ich dir hier.

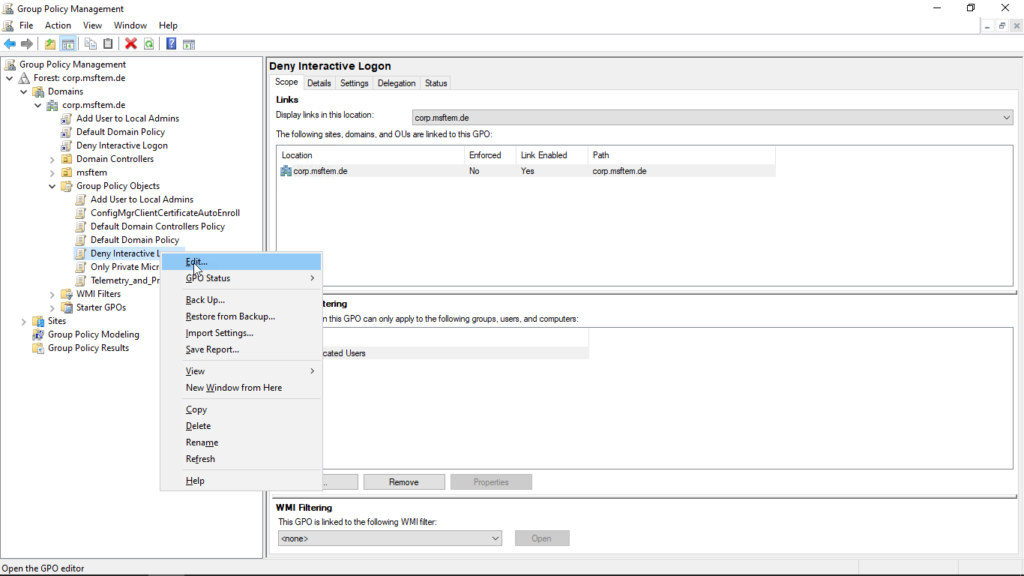

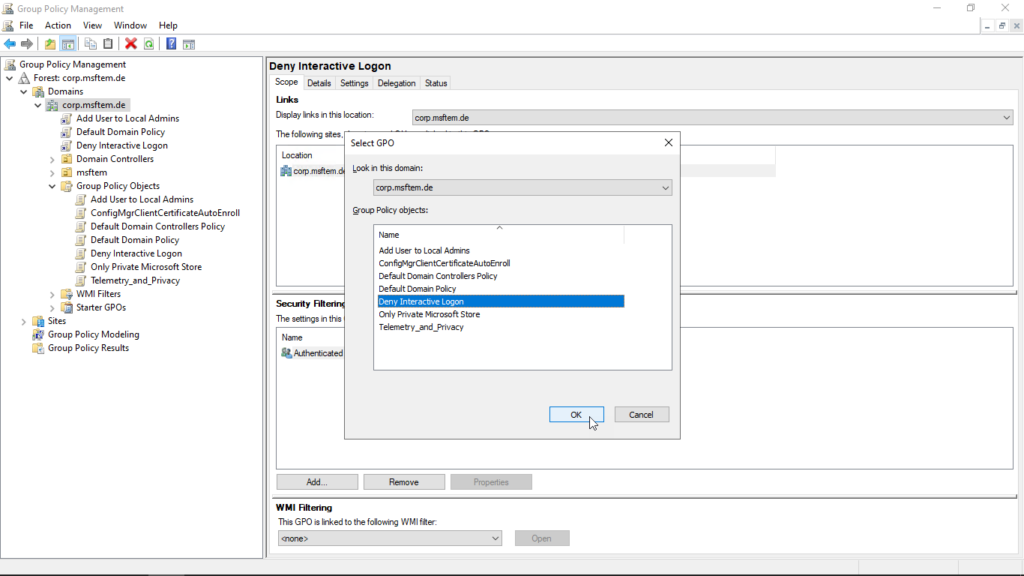

Als Erstes öffnest du die »GPO Management Konsole«.

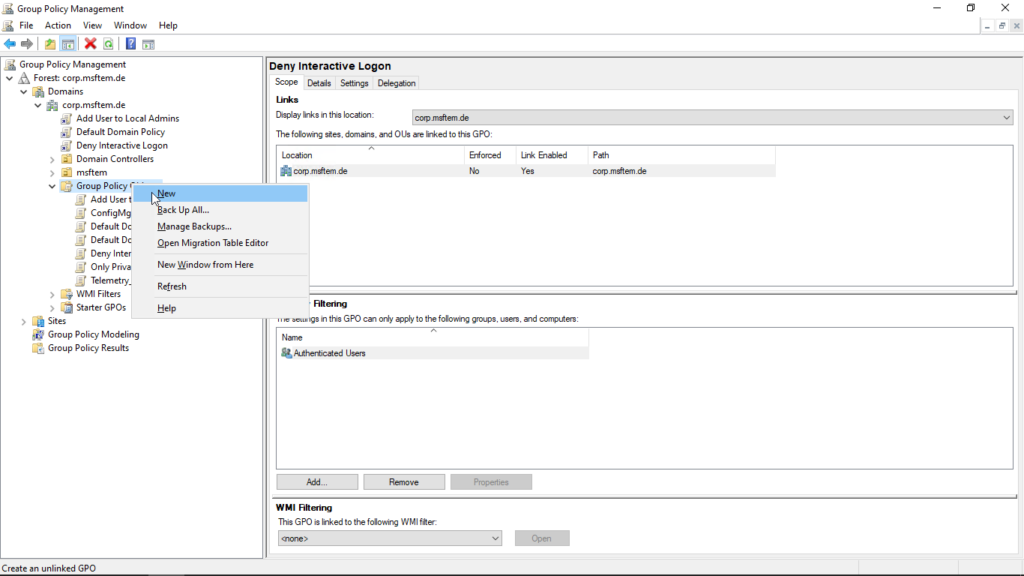

Nun erstellst du eine neue GPO unter dem Zweig Group Policy Objects.

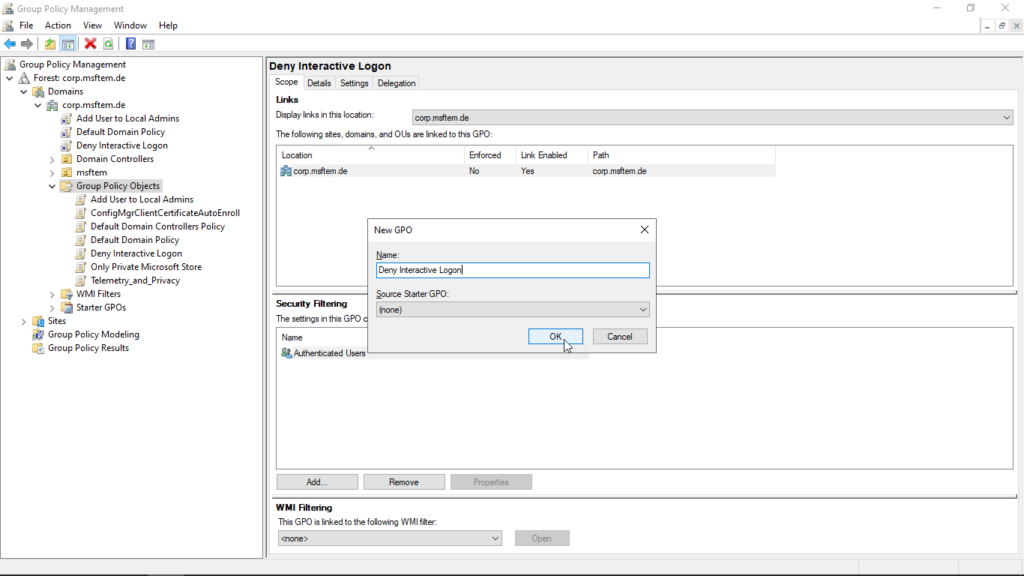

Du vergibst einen Namen für die GPO und bestätigst den Dialog mit OK. In meinem Beispiel vergebe ich den Namen Deny Interactive Logon.

Anschließend wählst du die neu erstellte GPO mit rechtem Mausklick aus und wählst im Kontextmenü den Punkt »Edit…«, um die GPO anzupassen.

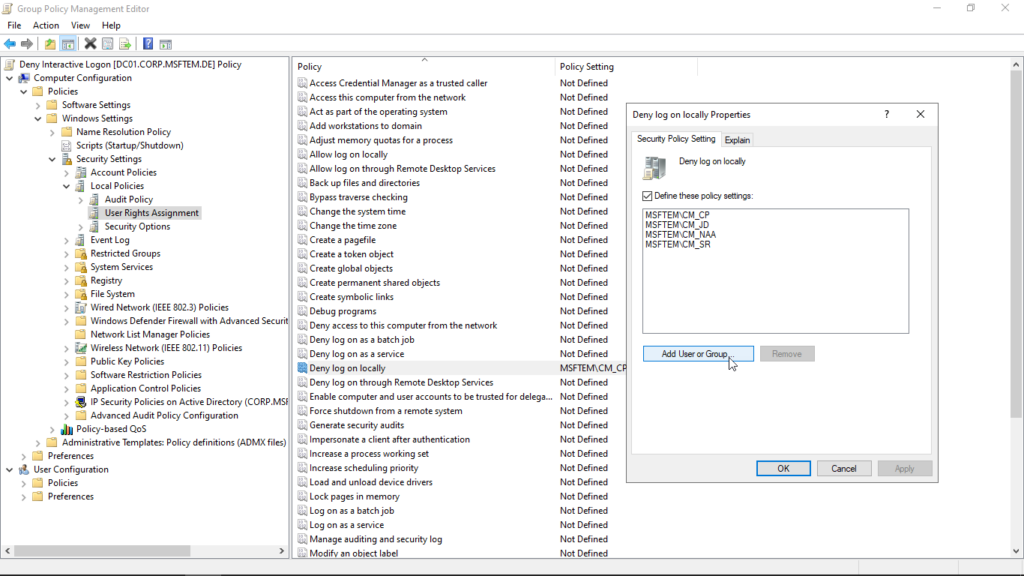

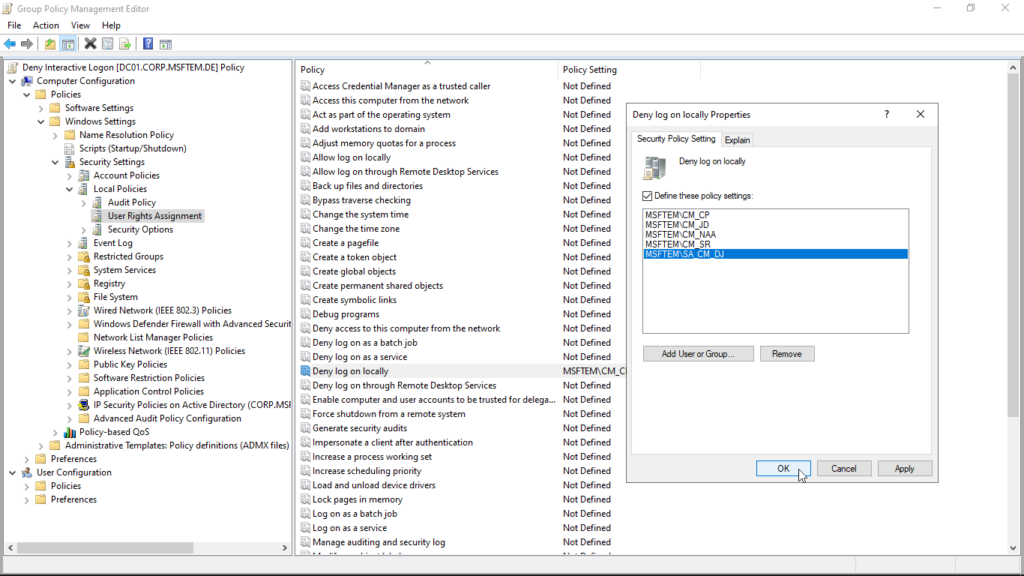

Erweitere den Menüpunkt »Computer Configuration« und navigiere zu folgendem Element: Computer Configuration ⇨ Policies ⇨ Security settings ⇨ Local Policies ⇨ User Rights Assignment. Dort angekommen bearbeitest du die Richtlinie »Deny log on localy« und klickst auf die Schaltfläche »Add User or Group…«. In meinem Beispiel sind da schon einige Accounts hinterlegt.

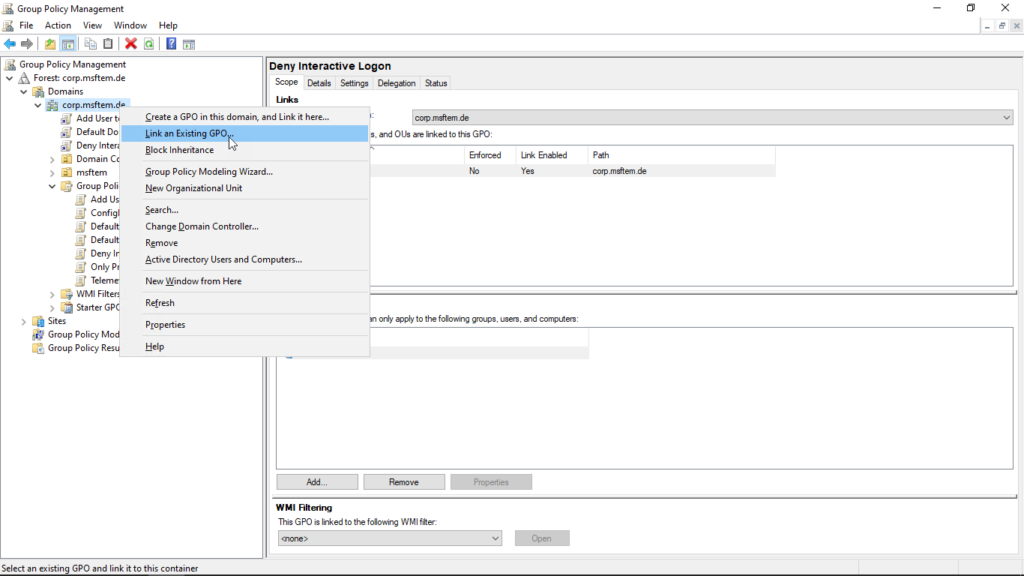

Hast du den Account hinzugefügt, kannst du den Dialog mit »OK« bestätigen und den GPO-Editor schließen. Als Nächstes musst du die GPO noch verlinken. Und zwar an die Stellen, an der sie wirken soll. Meine Empfehlung ist, die GPO auf die ganze Domain wirken zu lassen. Deshalb verlinke ich die GPO auf der obersten Ebene.

Es kann sein, dass du nach dem du die GPO verlinkt hast, noch warten musst, bis diese auf alle Domain Controllers repliziert wurde. Danach kannst du testen, ob du dich an einem Computer mit dem erstellten Service Account anmelden kannst. Es sollte sich wie folgt verhalten.

Gerne berate ich dich auch zum Thema Client Management mit Microsoft Tools. Oder schreib mir einfach, wenn du Fragen hast. csh [at] msftem.de